Sicherheit¶

Sicherheit und Datenschutz der Cloud-Plattform aedifion.io.

Übersicht¶

Die Cloud-Plattform aedifion.io bietet cloudbasierte Datenerfassung und -analyse sowie eine cloudbasierte Steuerung. Diese Dienste erfordern zwangsläufig eine Verbindung zwischen Ihrem Gebäudeautomationsnetzwerk (.d.h. dem des Kunden) und der Cloud-Plattform aedifion.io, sowie die Speicherung und Verarbeitung von Daten auf dieser Plattform.

Einige unserer Kunden haben anfangs Bedenken, ihr Gebäudenetzwerk mit dem Internet zu verbinden, und sei es nur mit unserer Plattform. Typische Bedenken sind:

"Aus Sicherheitsgründen ist das Gebäudeautomationsnetzwerk nicht mit dem Internet verbunden."

- Großer deutscher Immobilienbetreiber

"80 % unserer Kunden bestehen auf einer physikalischen Trennung von Gebäudeautomationsnetzwerk und Internet, zum Beispiel über serielle Kommunikation."

- Anbieter von Cloud-basierten Steuerungsalgorithmen

"Wir brauchen mehr Informationen, um den Gebäudebetreiber zu überzeugen."

- Energiedienstleister

Viele Bedenken unserer Bestandskunden konnten ausgeräumt werden, nachdem sie genau verstanden haben, welche Verbindungen hergestellt werden, wie sie hergestellt werden und aus welchen Gründen. In diesem Artikel erläutern wir daher, welche Vorkehrungen und Sicherheitsmaßnahmen aedifion trifft, um Ihr Gebäudenetzwerk und Ihre Daten zu schützen.

Das Edge Device¶

Hardware¶

Das Edge Device ist ein kleiner Industrie-PC, der gegen Spritzwasser, extreme Temperaturen, Vibrationen, Erschütterungen, etc. geschützt ist. Er kann auf Standard-DIN-Schienen montiert werden. Das Edge Device ist nach deutschen Standards konstruiert, montiert und zugelassen. Wir verwenden derzeit folgende Hardware:

Software¶

Auf dem Edge Device läuft die jeweils jüngste Ubuntu Server LTS-Version mit den neuesten Updates. Die Anmeldung am Gerät ist nur über SSH möglich und das Root-Benutzerkonto ist deaktiviert. Jedes Edge Device durchläuft umfangreiche Funktions- und Sicherheitstests, bevor es zum Einsatz kommt.

Auf Wunsch kann die Software des Edge Device auf Ihrer eigenen Hardware und Ihrem Betriebssystem ausgeführt werden.

Verbindung zum Gebaudeautomationsnetzwerk¶

Das Edge-Gerät hat zwei eingebaute Netzwerkadapter. Der erste Netzwerkadapter muss direkt mit dem lokalen Gebäudeautomationsnetzwerk verbunden sein. Dies ist wichtig, um die automatische Erkennung von Geräten und deren Datenpunkten zu ermöglichen, da viele Kommunikationsprotokolle für Gebäude, wie z.B. BACnet, Übertragungen im lokalen Netzwerk zur automatischen Erkennung verwenden und diese Übertragungen standardmäßig nur innerhalb des lokalen Netzwerks weitergeleitet werden. Das Edge-Gerät kommuniziert nur auf dem/den Port(s), die dem jeweiligen Netzwerkprotokoll der Gebäudeautomation zugeordnet sind, z.B. dem Port 47808 für BACnet.

Installation und Anschluss des Edge Devices erfolgt durch den Techniker des Kunden vor Ort. aedifion wird in keinem Fall einen physischen Zugang zu Ihren Netzwerken benötigen.

Wenn bestimmte Datenpunkte oder ganze Gebäudebereiche nicht ausgelesen werden dürfen, kann dies entweder im Vorfeld technisch verhindert (z.B. durch Netzwerkmasken oder VLANs) oder flexibel innerhalb der Einstellungen des Edge Devices umgesetzt werden. Gemeinsam mit Ihnen wählen wir aus, welche Datenpunkte beschrieben oder gespeichert werden sollen und welche nicht, da diese als kritisch oder in Bezug auf Datenschutz als sensibel eingestuft werden können.

Verbinden mit aedifion.io¶

Der zweite Netzwerkadapter des Edge Device muss mit einem Netzwerk mit Internetzugang verbunden sein. Über diese Netzwerkschnittstelle stellt das Edge Device eine Verbindung zu den Servern her, auf denen die Cloud-Plattform aedifion.io gehostet wird. Diese Verbindung wird z.B. für die Datenerfassung und die Fernadministration genutzt. Die gesamte Kommunikation zwischen dem Edge Device und der Cloud-Plattform aedifion.io ist über TLS oder SSH gesichert.

In den meisten Einsatzszenarien werden lokale Netzwerke mit Internetzugang durch Firewalls geschützt, die ausgehende Verbindungen begrenzen. In diesen Firewalls müssen die folgenden Ports geöffnet werden:

- 22/TCP Secure Shell (SSH)

Wird nur bei Bedarf verwendet, um eine sichere Verbindung vom Edge Device zu einem von zwei dedizierten Servern für die Fernadministration herzustellen, z.B. um Software-Updates ohne manuelle Interaktion vor Ort durchzuführen. SSH ist de facto das Standardprotokoll für die Fernadministration in Cloud-Umgebungen und wird weltweit in Millionen von IT-Systemen verwendet. - 123/TCP - Network Time Protocol (NTP)

NTP ist ein Standardprotokoll zur Synchronisation der Systemzeit und stellt eine ausgehende Verbindung zu einem Pool von Zeitservern her. Auf Wunsch kann das Edge Device kundenseitige Zeitserver, z.B. im lokalen Netzwerk, zur Zeitsynchronisation nutzen. In diesem Fall kann der Port 123/TCP in der Firewall des Kunden geschlossen bleiben. Standardmäßig verwendet das Edge Device die Standard-Zeitserver von Ubuntu. - 443/TCP Hypertext Transfer Protocol Secure (HTTPS)

- Das Edge Device sendet in regelmäßigen Abständen "Heartbeats" an zwei dedizierte Server. Anhand dieser Rückmeldungen überwacht aedifion die Erreichbarkeit, den Status und die Funktionalität aller Edge Devices. Die gesamte Kommunikation erfolgt über HTTPS (HTTP über TLS), dem Standard für sichere Kommunikation im Internet, der z.B. zur Absicherung von Online-Banking, Mail-Konten, usw. verwendet wird. Er wird von Firewalls, Angriffserkennungs- und Datenüberwachungssystemen (Deep Packet Inspection) unterstützt.

- Das Edge Device kontaktiert das Ubuntu Paketverzeichnis, um jede Nacht nach Sicherheitsupdates zu suchen. Verfügbare Updates werden automatisch installiert. Die gesamte Kommunikation mit dem Ubuntu Paketverzeichnis wird sicher über HTTPS abgewickelt.

- 8884/TCP Message Queuing Telemetry Transport Secure (MQTTS)

MQTT ist ein zunehmend populäres standardisiertes Protokoll für das Internet der Dinge und wird von aedifion verwendet, um Messdaten, die aus dem Gebäudenetzwerk gesammelt werden, in nahezu Echtzeit an den Message Broker der Cloud-Plattform aedifion.io zu übertragen. Alle MQTT-Nachrichten werden ausschließlich über TLS transportiert. Als Alternative zu MQTTS können Messdaten gesammelt und in Paketen über HTTPS hochgeladen werden. Diese Option geht jedoch zu Lasten der beinahe Echtzeitverfügbarkeit der gesammelten Daten.

Für Anwendungen mit kritischen Sicherheitsanforderungen, z.B. Krankenhäuser oder Banken, können die aufgeführten Anforderungen darauf reduziert werden, nur den Port 443/TCP für HTTPS-Verkehr zu öffnen. Es können zusätzliche Sicherheitsmaßnahmen wie VPN-Tunnel eingesetzt werden. Die ausschließliche Nutzung des Ports 443/TCP führt jedoch zwangsläufig zu Einschränkungen in der Funktionalität der Plattform, z.B. bei der Integration von Live-Daten.

Die Kommunikation über die oben aufgeführten Ports muss nur für einen festen Satz von Servern geöffnet werden, d.h. alle anderen Ziele außer den folgenden Auflistung können von der Firewall blockiert werden.

| Port/Protokoll | Hauptserver | Backupserver |

|---|---|---|

| 22/TCP - SSH | ssh2.aedifion.io IP: 94.130.225.123 | ssh3.aedifion.io IP: 88.99.34.202 |

| 123/TCP - NTP | 0.ubuntu.pool.ntp.org 1.ubuntu.pool.ntp.org 2.ubuntu.pool.ntp.org 3.ubuntu.pool.ntp.org ntp.ubuntu.com | |

| 443/TCP - HTTPS | discovery2.aedifion.io IP: 94.130.225.123 auth.aedifion.io IP: 94.130.225.123 security.ubuntu.com archive.ubuntu.com | discovery3.aedifion.io IP: 88.99.34.202 auth3.aedifion.io IP: 78.46.145.51 |

| 8884/TCP - MQTTS | mqtt2.aedifion.io IP: 94.130.225.123 | mqtt3.aedifion.io IP: 78.46.145.51 |

Die gesamte Kommunikation erfolgt unidirektional, d.h. vom Edge Device zur Cloud-Plattform aedifion.io und kann in Ihren Firewalls entsprechend freigegeben oder gesperrt werden. Es findet niemals ein externer Zugriff auf Ihr Netzwerk statt. Ihre Netzwerke können durch Ihre bestehenden Firewalls komplett geschlossen und somit vor externen Zugriffen geschützt bleiben. Es gibt also keine direkte Verbindung des Gebäudeautomationsnetzwerks und der Hardware mit dem Internet.

Die Cloud-Plattform aedifion.io¶

Hosting¶

Die Cloud-Plattform aedifion.io und alle darauf aufbauenden Dienste werden auf dedizierten und virtuellen Servern der Hetzner Online GmbH mit Sitz in Gunzenhausen, Deutschland, gehostet. Hetzner ist für seine IT-Sicherheitsstandards nach DIN ISO/IEC 27001 zertifiziert und hat zahlreiche Auszeichnungen erhalten. Hetzner betreibt Rechenzentren in Deutschland und Finnland. Die Cloud-Plattform aedifion.io wird auf Servern gehostet, die sich in deren Rechenzentren in Nürnberg und Falkenstein, Deutschland, befinden.

Bei Bedarf speichert und verarbeitet aedifion Ihre Daten auf dedizierten Servern und schließt damit Restrisiken durch Colocation von virtuellen Maschinen aus.

Server Authentifizierung¶

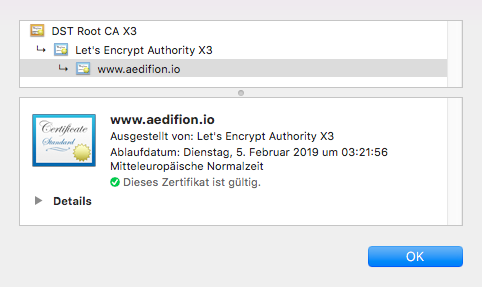

Alle unsere Server und Dienste werden mit Standard X.509-Zertifikaten authentifiziert, die von Let's Encrypt ausgestellt und jedes Quartal erneuert werden. Stand Januar 2019 hat Let's Encrypt einen Marktanteil von mehr als 50%.

Figure 1: Unsere Zertifizierungskette

Verfügbarkeit der Dienste¶

Alle Server verfügen über DoS-Schutz und mehrfach redundante Konnektivität, um eine hohe Verfügbarkeit zu gewährleisten. aedifion garantiert 97 % Betriebszeit der Cloud-Plattform aedifion.io.

Individuelle Service Level Agreements (SLAs) mit höheren Betriebszeitgarantien können ausgehandelt werden.

Speicherung und Verarbeitung¶

Die gesamte Speicherung und Verarbeitung von Daten auf der Cloud-Plattform aedifion.io ist streng gekapselt und bis auf die Systemebene getrennt. Praktisch bedeutet das in erster Linie, dass für jeden Kunden eine eigene Datenbank betrieben wird - die Kundendaten sind also getrennt. In zweiter Instanz bedeutet dies, dass virtuelle Benutzer im Backend, wie z.B. Microservices, aber auch reale Benutzer, standardmäßig nur die Rechte (Privilegien) erhalten, die sie für ihren Zweck benötigen. Zum Beispiel darf ein datenauswertender, also lesender Dienst standardmäßig keine Datenpunkte schreiben. In der dritten Instanz werden alle Prozesse auf Systemebene durch Docker-Container voneinander getrennt und nur bei Bedarf in dedizierten virtuellen Netzwerken miteinander verbunden. So ist beispielsweise die Analyse der Daten eines Kunden strikt von der Analyse der Daten eines anderen Kunden getrennt.

Benutzerauthentifizierung und -autorisierung¶

Standardmäßig erfolgt die Benutzerauthentifizierung über Benutzernamen und Passwort. Weitere Authentifizierungsanbieter, z.B. LDAP und Active Directory, können über OpenID connect, OAuth und SAML integriert werden. Damit sind unternehmensweite Single Sign-Ons und die Integration bestehender Benutzerdatenbanken möglich.

Nach der Authentifizierung eines Benutzers werden alle seine Zugriffe auf die Cloud-Plattform aedifion.io durch ein umfassendes rollenbasiertes Zugriffskontrollsystem (RBAC) autorisiert. Es stehen vordefinierte, standardisierte Rollen zur Verfügung. Sie können aber auch frei neue Rollen mit individuellen Berechtigungen feingranular über die APIs definieren.

Der Zugriff kann bis auf die Granularität des Lese- oder Schreibzugriffs auf einzelne Datenpunkte gesteuert werden. Sie können Sie z.B. Benutzern das Recht erteilen, die Temperatur in ihrem Büro zu ändern, aber nirgendwo sonst.

Unser Sicherheitsversprechen¶

Wir sind überzeugt, dass die Digitalisierung und insbesondere der Einsatz von Cloud- und IoT-Technologie der Schlüssel ist, um ressourcenschonende, energieeffiziente und nutzererweiternde Lösungen zu ermöglichen und umzusetzen. Dabei sind Sicherheit und Datenschutz kein Nice-to-have, sondern eine nicht verhandelbare Anforderung, die von Anfang an adressiert und in das Design von IT-Systemen eingebaut werden muss.

Deshalb verpflichtet sich aedifion, permanent höchste Sicherheits- und Datenschutzstandards zu gewährleisten. Sollten zu irgendeinem Zeitpunkt Unklarheiten über die Funktion unserer Dienste oder die Gewährleistung von Sicherheit und Datenschutz bestehen, kontaktieren Sie uns gerne jederzeit mit Ihren Fragen.

Darüber hinaus lassen wir Taten sprechen: aedifion befindet sich derzeit im Prozess der DIN ISO 27001-Zertifizierung.